Introduction au Protocole LDAP

Lightweight Directory Access Protocol (LDAP) est devenu le protocole d’accès privilégié pour les annuaires, reconnu comme le standard de facto dans ce domaine. Comparable à HTTP pour les serveurs web, LDAP s’est imposé grâce à sa capacité à organiser les données de manière flexible, facilitant des requêtes simples et massives. De ce fait, LDAP a rapidement remplacé de nombreuses bases de données, tant propriétaires que non, notamment pour les besoins d’authentification et de contrôle d’accès aux applications et systèmes.

Origines et Évolution de LDAP

Issu de la norme X.500, LDAP a su s’adapter aux contraintes des débuts de l’internet, notamment les faibles bandes passantes. Son adoption rapide par les principaux éditeurs de systèmes d’exploitation en a fait un standard incontournable. Aujourd’hui, la majorité des progiciels du marché sont équipés de connecteurs LDAP, ce qui facilite l’intégration avec des bases d’utilisateurs existantes et évite la multiplication des référentiels d’identités.

Avantages et Fonctionnalités de LDAP

Le succès de LDAP repose sur plusieurs facteurs clés :

- Adoption de Standards : LDAP bénéficie de nombreux standards publiés par l’IETF.

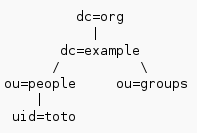

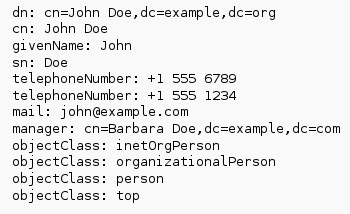

- Modèle de Données Souple : Il permet des consultations rapides et efficaces.

- Sécurité Renforcée : LDAP intègre des fonctions de sécurité comme le contrôle d’accès, la réplication, ainsi que le support de SSL et TLS.

- Interfaces de Programmation Variées : Il offre des API pour Java, PHP, Perl, ADSI, entre autres.

Services de Consulting LDAP par Janua

Chez Janua, nous offrons une expertise en consulting pour vous aider à définir le périmètre fonctionnel de votre service d’annuaire. Notre mission est de comprendre vos besoins en fonction des technologies actuelles et de votre stratégie à long terme.

Migration et Intégration LDAP

Nous proposons également des services de migration de votre système de nommage NIS/NIS+ vers LDAP ou d’intégration avec un référentiel Microsoft existant (Active Directory). Nos interventions peuvent être ponctuelles ou récurrentes, selon vos besoins.

Expertise Logicielle : Red Hat Directory Server et 389 Directory Server

Red Hat Directory Server

Gérer l’accès des utilisateurs à plusieurs systèmes est un défi, particulièrement dans un environnement UNIX où les informations stockées localement deviennent ingérables à grande échelle. En utilisant un annuaire LDAP comme le Red Hat Directory Server, le système devient plus évolutif, gérable et sécurisé.

389 Directory Server

Le 389 Directory Server, développé par Red Hat dans le cadre du projet communautaire Fedora, offre des fonctionnalités identiques au Red Hat Directory Server commercial. Ses principaux avantages incluent :

- Contrôle d’Accès Centralisé : Basé sur des critères comme l’identité de l’utilisateur, l’appartenance à un groupe, l’identité des rôles, l’adresse IP, le nom de domaine, ou des règles basées sur des schémas.

- Méthodes d’Accès Multiples : Accès anonyme ou authentifié via ID utilisateur ou certificats à clé publique X.509v3.

- Intégration avec Red Hat Certificate System : Pour une authentification par certificat solide.

- Synchronisation Windows : Gestion des changements entre RedHat DS et Active Directory pour maintenir la consistance des informations.

- Contrôle Granulaire des Données : Limitation d’accès jusqu’à la valeur des attributs.

- Stockage des Informations ACL : Les règles de sécurité sont répliquées avec les données.

Conclusion

En adoptant LDAP et en tirant parti de notre expertise chez Janua, vous pouvez optimiser la gestion de vos annuaires et améliorer la sécurité et l’efficacité de votre système. Pour en savoir plus sur nos services et comment nous pouvons vous aider, contactez-nous dès aujourd’hui.